Luego de un merecido

descanso volvemos con las entradas.

En esta entrada

veremos cómo interceptar tráfico, esto lo haremos con la herramienta de Burpsuite.

¿Qué es BurpSuite?

Es una

herramienta fundamental dentro de la seguridad informática, creada por la

empresa PortSwigger permite realizar pruebas de seguridad de aplicaciones web,

cuenta con una versión gratuita (Burp Free) y una versión de pago (Burp

Professional).

¿Cómo configurar

mi ambiente de trabajo?

Para poder

realizar este paso, tenemos que configurar el proxy en nuestro teléfono ya sea

virtual o físico, para ello podemos usar Nox o GenyMotion, y desde luego

BurpSuite.

¿Cómo Generar el certificado

en BurpSuite?

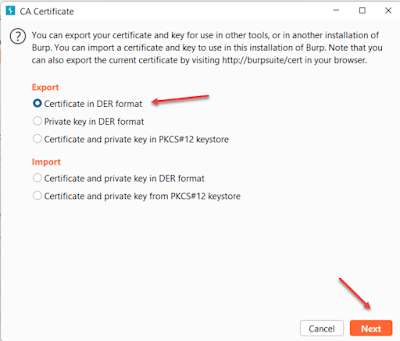

Para modo Sistema: Nos vamos al menú de

options, luego configuramos la ip y el puerto, una vez configurado esto vamos a import/export

CA certificates, y seleccionamos la opción “Export” – “Certificate in DER format”, colocamos un

nombre con la extensión “.der” para instalar en modo usuario lo haremos con la extencion

“.cer”.

Luego de esto procedemos a usar alguna disto de Linux y hacemos lo siguiente: convertiremos el archivo con openssl.

Para ello usaremos estos comandos:

sudo openssl x509 -inform DER -in prueba.der -out prueba.pem

sudo openssl x509 -inform PEM -subject_hash_old -in prueba.pem |head -1

sudo mv prueba.pem

<hash>.0

Ahora procedemos a instalarlo en el dispositivo en este ejemplo usaremos Nox, abrimos ADB y hacemos lo siguiente.

Adb devices

Adb connect

Adb root

Adb remount

adb push 9a5ba575.0 /sdcard/

mv /sdcard/9a5ba575.0 /system/etc/security/cacerts/

chmod 644 /system/etc/security/cacerts/9a5ba575.0

Otra forma es ir a configuraciones, wifi, ajustes avanzados, instalar certificados, los buscamos, le colocamos un nombre, el pin o el patrón, instalamos y por ultimo reiniciamos el dispositivo y listo.

Por ultimo configuramos el proxy en nuestro teléfono:

vamos a ajustes, wifi, dejamos presionado y escogemos las opciones avanzadas, luego proxy y seleccionamos manual, colocamos la ip y el puerto que configuramos previamente y con ellos ya podemos capturar trafico.

Espero les sea de utilidad, nos vemos en la cuarta parte.