IDOR 2 - REALIZANDO TRANSFERENCIAS

¿Cómo se hacen?

En este ejemplo, el usuario autorizado está

transfiriendo dinero de su cuenta (1111111111) a la cuenta de destino (2222222222).

Si la aplicación no valida correctamente que el usuario está autorizado a

transferir dinero desde la cuenta 1111111111, un atacante podría cambiar el

valor de accountNo para transferir dinero desde la cuenta de otra persona.

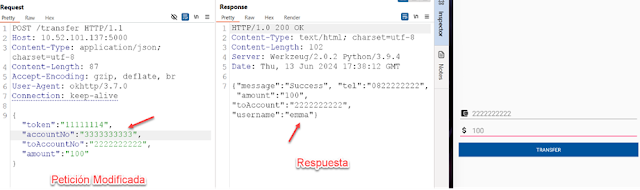

Ahora veremos que al modificar “accountNo”, con

una cuenta que no nos pertenece podemos realizar la transferencia a mi cuenta o

a otra, esto sin que el usuario se dé cuenta, la mayoría de las veces nos pedirá

un token el cual podremos realizar un ataque “ByapassToken”, para poder

realizar la transferencia con éxito, en este caso no nos lo pide.

acá vemos la petición modificada y la respuesta

de la misma, y si vemos le historial de transferencias del usuario “emma”,

vemos que efectivamente se realizo una transferencia de $100 a otra cuenta.

Vemos en otro ejemplo, al momento de realizar un transferencia con valor Negativo vemos que se resta de la otra cuenta y se suma a la de nosotros.

Realizamos la transferencia de -$1,000 de la cuenta de michael a la cuenta de emma, consultamos el historial y el balance y vemos que en la cuenta michael se sumaron y en la cuenta emma se restaron los $1,000.

|

Para prevenir los IDORS, debemos implementar controles de autorización robustos. Aquí hay algunas estrategias:

Validación de la Autorización del Usuario: Asegúrate de que el usuario tiene permisos para realizar acciones sobre los recursos que está solicitando. Esto implica validar que el usuario puede acceder y realizar operaciones en la cuenta especificada en Account.

Uso de IDs Indirectos: En lugar de exponer IDs directos, utiliza IDs indirectos o tokens que no puedan ser fácilmente adivinados o manipulados por el usuario.

Validación de Entrada: Asegúrate de que todas las entradas proporcionadas por el usuario sean válidas y pertenezcan al usuario autenticado.

Firewalls de Aplicación Web (WAF): Están diseñados específicamente para proteger aplicaciones web de una variedad de ataques, incluidos los IDOR.

Espero les sea de utilidad, nos vemos en la sexta parte.

0 comentarios:

Publicar un comentario