BYPASS DE PARAMETROS Y LISTADO DE DIRECTORIOS

Bypass de Parámetros

El bypass de parámetros es una

técnica utilizada por atacantes para evadir mecanismos de seguridad y

restricciones en aplicaciones web. Esta técnica implica modificar parámetros de

entrada de diversas maneras para lograr un comportamiento inesperado o acceder

a funcionalidades no autorizadas.

Cómo Surge el Bypass de Parámetros

Listado de Directorios y Bypass

Listado de Directorios es una vulnerabilidad de seguridad que ocurre cuando un servidor web permite a los usuarios listar los contenidos de los directorios del servidor sin ninguna restricción. Esta vulnerabilidad puede permitir a los atacantes obtener información sensible sobre la estructura del sitio, archivos presentes, y potencialmente datos confidenciales que no deberían ser accesibles públicamente.

Cómo Surge el Listado de Directorios

- Configuraciones por Defecto:

- Muchos servidores web vienen configurados por defecto para permitir el listado de directorios si no se encuentra un archivo de índice (como index.html o index.php) en el directorio.

- Configuración Incorrecta del Servidor:

- Los administradores pueden configurar incorrectamente el servidor, permitiendo inadvertidamente el listado de directorios.

- Falta de Controles de Acceso:

- No implementar controles de acceso adecuados en el servidor web puede resultar en que los directorios sean accesibles para cualquier persona.

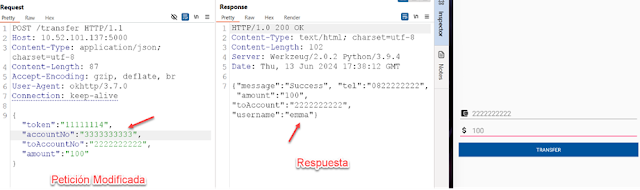

Acá damos click derecho y luego buscamos la opción “do intercept” y luego “request to this response” y vemos que nos sale información como el usuario, ids, tokens, etc

como vemos nos aparece que no es admin y nos aparece el parámetro “false”, lo cambiamos a “true” y con ello ya procederemos hacer el bypass y entrar al área de admin.

O bien podemos modificar el tipo de usuario al que queremos acceder, los mensajes que nos muestra, etc., por ello es fundamental leer bien la respuesta de la petición para saber que demos de modificar.

Acá capturamos y vemos al momento de verificar si es admin o no, si no lo es modificamos los parámetros para realizar el bypass.

Nota: puedes ser diferentes formas algunas son: cambiar de "False a true", "1 a 0", "Error a Success", etc.

Otra forma es buscar directorios expuestos con información sensible, para ello usamos “dirb” de la siguiente forma: “sudo dirb http://192.168.1.7”, y vemos los directorios y vamos a buscar información manualmente, o bien configuramos para que nos busque por extensiones de la siguiente forma: “sudo dirb http://192.168.1.7 -X .txt, .xml, .html” según la extensión a buscar, también podemos usar un diccionario en especifico y tener uno personalizado, solo debemos de especificar la ruta de la siguiente forma: “sudo dirb http://192.168.1.7/uploads/admin /usr/share/dirb/wordlists/big.txt -X .xml”.

Como vemos

hay varias formas de hacer bypass de parámetros, pero como lo corregimos.

Cómo prevenir estos ataques

- Validación en el Servidor

- Evitar la Exposición de Datos Sensibles

- Uso de Controles de Acceso Rigorosos

- Deshabilitar el Listado de Directorios

- Controles de Acceso

- Revisión y Monitoreo

- Sanitización de Entradas

- Uso de Tokens CSRF

Espero les sea de utilidad, nos vemos en la séptima parte.