PENTESTING

WEB PARTE 1 - DEFINICIONES Y CONFIGURACIÓN DEL LABORATORI DE PRUEBAS

¿QUE ES EL PENTESTING WEB?

Consiste en revisar los sistemas o aplicativos WEB con el

objetivo de detectar vulnerabilidades y

prevenirlas.

¿Qué es Owasp Top 10?

Es un documento

de concienciación estándar para desarrolladores y seguridad de aplicaciones

web. Representa un amplio consenso sobre los riesgos de seguridad más críticos

para las aplicaciones web.

¿Qué son las Pruebas

SAST y DAST?

Son metodologías de

pruebas de seguridad de aplicaciones que se utilizan para encontrar

vulnerabilidades o deficiencias de seguridad.

SAST: Son pruebas

de seguridad de aplicaciones estáticas es decir revisar el código fuente

de la aplicación.

DAST: Son pruebas de seguridad de aplicaciones

dinámico es decir que se auditara la aplicación en funcionamiento (interfaces

o entradas de esta).

¿Qué herramientas

necesitamos?

Para realizar las

pruebas de penetración web necesitamos de varias herramientas como lo son: BurpSuite,

ZapProxy, SonarQube, Acunetix, entre otras. Tenemos que tener en cuentas que

tipo de prueba realizaremos, en el transcurso de estas entradas en el blog aremos

pruebas DAST.

¿Cómo configurar mi laboratorio

de pruebas?

Para realizar

esto necesitamos de un entorno controlado, para ello usaremos este repositorio:

https://github.com/snoopysecurity/dvws-node,

usaremos Mozilla Firefox y BurpSuite.

Instalando DVWS

DVWS es un servicio

web/api vulnerable para pruebas.

Clonamos o

descargamos el repositorio, luego mediante Docker iniciaremos el servidor de

pruebas. Esperamos que termine el proceso y luego lo iniciamos, en mi caso uso Docker

en Windows.

- cd dvws-node

- docker-compose up

Instalando certificado

de BurpSuite en Mozilla Firefox.

Hay dos formas una

desde una url y otra generando el certificado desde burp.

Generando certificado desde Burp:

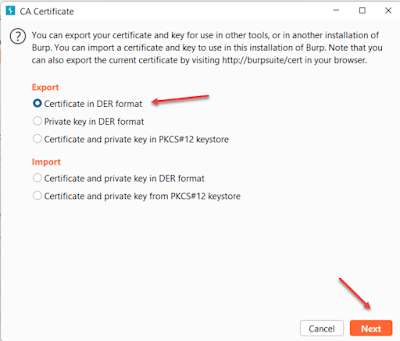

Para ello vamos a Proxy-Options-Proxy Listeners y configuramos la ip y el puerto. Luego vamos a Import/Export CA Certificates, marcamos la opción certificate in DER format le colocamos a un nombre y le colocamos la extensión .Der.

Ahora vamos a firefox

y vamos a la opción ajustes, privacidad & seguridad – certificados – ver certificados

– importar – y abrimos el certificado y presionamos aceptar.

Luego vamos a configurar el proxy en Mozilla, seleccionamos configuración manual del proxy y agregamos la ip y el puerto que colocamos en burp anteriormente, marcamos la opción de socks v5 y aceptamos.

Generando certificado desde url:

Vamos a la

siguiente url: http://burpsuite/ y descargamos el

certificado donde dice “CA Certificate”, y seguimos los siguientes pasos: Ahora

vamos a firefox y vamos a la opción ajustes, privacidad & seguridad –

certificados – ver certificados – importar – y abrimos el certificado y presionamos

aceptar.

Luego vamos a configurar el proxy en Mozilla, seleccionamos configuración manual del proxy y agregamos la ip y el puerto que colocamos en burp anteriormente, marcamos la opción de socks v5 y aceptamos.

Una vez teniendo todo listo, iniciamos DVWS y con la ip de nuestra máquina entramos a la parte web, procedemos a realizar una prueba y vemos que si capturamos tráfico.